企业官网安全基座建设:从合规防线到商业信任的数字护城河

在数据泄露年均增长37%、单次攻击平均损失435万美元(IBM 2024)的严峻环境下,企业官网已从品牌门户升级为网络安全攻防前线。当同行仍在讨论UI交互时,前沿企业正将官网打造为“零信任架构下的信任转化引擎”,让安全成为核心竞争力。

一、血泪教训:官网安全失守的5大灾难链

| 风险场景 | 典型损失 | 真实案例 |

|---|---|---|

| 供应链污染 | 官网被注入恶意脚本 → 访客电脑遭勒索病毒 | 某医疗设备商官网传播LockBit 3.0,赔付客户230万美元 |

| API越权漏洞 | 黑客爬取客户数据库 → 信息黑市交易 | 教育SaaS企业13万家长信息泄露,股价单日暴跌28% |

| DDoS勒索 | 官网瘫痪72小时 → 日均损失$85万订单 | 跨境电商旺季遭100Gbps攻击,支付$50万比特币赎金 |

| 篡改信任标识 | 伪造安全认证标识 → 钓鱼攻击成功率↑65% | 黑客仿冒某银行官网EV证书,盗取客户$1200万 |

| GDPR/个保法 | 违规收集用户数据 → 处年收入4%罚款 | 某车企因Cookie未获同意被罚€2,400万 |

行业警报:83%的企业官网存在高危漏洞(OWASP TOP 10),60%未通过基础渗透测试

二、安全基座架构:零信任模型下的「三盾一体」防御矩阵

► 前端防护盾(用户可见层)

├─ 动态内容安全策略(CSP):阻止非白名单脚本执行

├─ 生物特征行为验证:替代传统验证码,拦截机器流量

├─ 前端水印追踪:截屏自动附加访问者ID+时间戳

► 网关防护盾(流量调度层)

├─ 智能WAF:基于AI的实时攻击特征识别(误杀率<0.01%)

├─ DDoS清洗中心:100Tbps+防御带宽,秒级攻击响应

├─ API统一网关:强制OAuth2.0认证+速率限制

► 数据防护盾(核心资产层)

├─ 字段级加密:身份证/手机号等敏感数据独立密钥加密

├─ 动态数据脱敏:不同角色查看不同数据粒度(如客服仅见手机号前3后4位)

├─ 区块链存证:关键操作日志上链(时间、IP、行为不可篡改)

三、合规性设计:绕开天价罚单的7个关键控制点

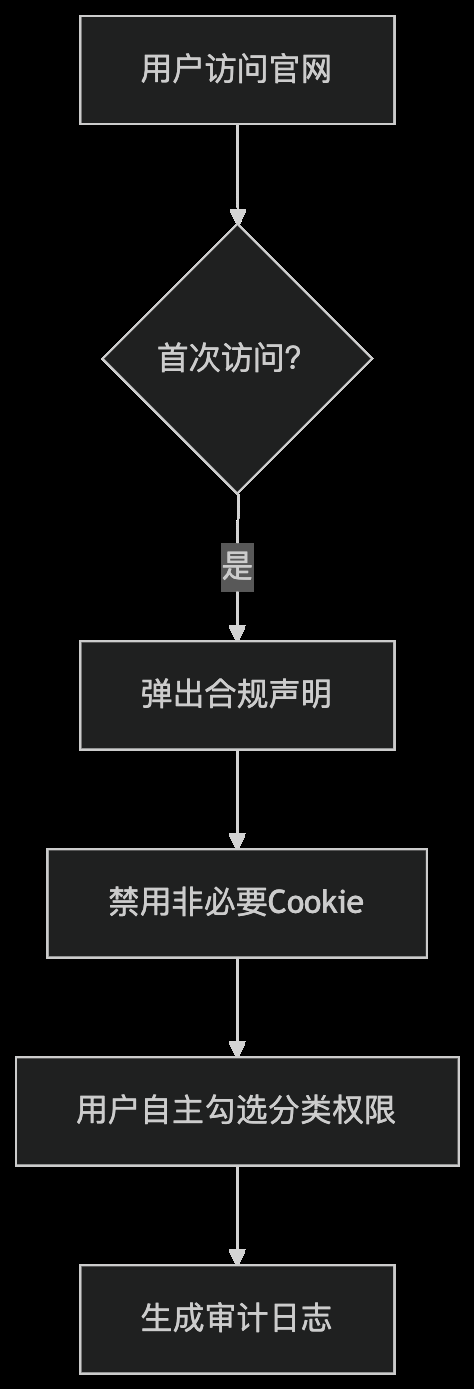

Cookie合规矩阵

隐私协议动态生成:根据用户国籍自动适配GDPR/CCPA/个保法条款

数据生命周期看板:可视化展示数据收集→存储→删除全链路

漏洞赏金计划:邀请白帽黑客测试,最高悬赏$5万/高危漏洞

第三方代码沙箱:限制Google Analytics等工具的数据访问权限

员工权限最小化:内容编辑员无法接触数据库,运维人员操作全程录屏

灾难恢复演习:每季度模拟“官网完全瘫痪”场景,恢复时间<15分钟

四、技术选型避坑指南:安全性与成本的平衡艺术

| 方案 | 优势 | 致命缺陷 | 适用场景 |

|---|---|---|---|

| 公有云WAF | 分钟级部署,弹性防护 | 深度定制能力弱,日志留存<30天 | 电商大促期间临时扩容 |

| 硬件防火墙集群 | 吞吐量达200Gbps,零延迟 | 单台成本>$50万,维护复杂 | 金融/政府核心系统 |

| 基于K8s的容器安全 | 自动隔离漏洞容器 | 需重构现有架构,学习曲线陡峭 | 微服务化新项目 |

| Serverless防护 | 按需付费,无视CC攻击 | 冷启动延迟影响用户体验 | 低频访问企业宣传站 |

黄金法则:安全预算应占官网总投入的15%-20%(Gartner建议值)

五、攻防实战:用黑客思维建设防御体系

红蓝对抗模拟(Red Team攻击路径还原)

1. 信息收集

▸ WHOIS反查管理员邮箱 → 社工库获取常用密码

▸ 扫描子域名:test.example.com暴露Jenkins控制台

2. 漏洞利用

▸ Jenkins未授权访问 → 上传Webshell

▸ 横向移动至数据库服务器

3. 数据盗取

▸ 绕过字段级加密:通过内存抓取解密密钥

▸ 压缩客户数据 → 分段HTTPS外传

4. 痕迹清除

▸ 删除访问日志 → 注入正常流量伪装

蓝军加固方案:

关键服务器部署内存加密技术(Intel SGX)

外传流量实施行为建模分析(>50MB文件传输自动告警)

运维系统启用二次认证(硬件Key+生物识别)

六、未来战场:Web3.0时代的官网安全范式

去中心化身份(DID):用户通过数字钱包登录,零知识证明验证资质

智能合约审计:官网链上承诺(如“数据留存≤6个月”)自动执行

量子安全加密:部署抗量子破解算法(CRYSTALS-Kyber)

图片来源于网络,如涉及侵权,请联系删除或点击“在线咨询”并备注图片侵权